miércoles, 17 de diciembre de 2008

Cisco IPS Manager Express (IME)

martes, 16 de diciembre de 2008

Cisco Security Manager 3.2.1 y el Hit Count

Esperemos que con la salida de la version 3.2.2 el asunto se haya solucionado.

Cisco MARS 6.0.2

• Cisco ASA 8.0.4

• Cisco ASA 8.1.2

• Cisco IPS 6.1

martes, 9 de diciembre de 2008

Emulando MARS con vmware

viernes, 28 de noviembre de 2008

martes, 18 de noviembre de 2008

Examenes retirados - CCSP

642-552 SND - Securing Cisco Network Devices (SND)

642-513 HIPS - Securing Hosts Using Cisco Security Agent (HIPS)

Con esto se empiezan a aclarar un poco los requerimientos para el CCSP, aunque habrá que esperar un par de meses mas (hasta el día 18 de enero del 2009) a que queden únicamente los nuevos examenes como única alternativa para lograr el CCSP. En esta fecha desaparecerán los siguientes examenes :

642-503 SNRS - Securing Networks with Cisco Routers and Switches (SNRS)

642-523 SNPA - Securing Networks with PIX and ASA (SNPA)

642-544 MARS - Implementing Cisco Security Monitoring, Analysis and Response System (MARS)

lunes, 17 de noviembre de 2008

Actualizacion CS-MARS 6.0.1 (3070)

[pnadmin]$ pnupgrade -u alex:alex ftp://192.168.8.1/csmars-6.0.1.3070-customerpatch.pkg

CSMARS Upgrade...........[12487]

Loading..................[csmars-6.0.1.3070-customerpatch.pkg]

User.................[alex]

Protocol.............[ftp] Host.................[192.268.8.1]

Path.................[csmars-6.0.1.3070-customerpatch.pkg]

Modified.............[Wed, 12 Nov 2008 07:37:24 GMT] Size.................[148784440]######################################################### 100.0%

[Alert][get_pkg_info/273]: no csmars-6.0.1.3070-customerpatch.pkg in catalog.

[Alert][main/265]: fail to find csmars-6.0.1.3070-customerpatch.pkg version info.S

trip Meta Data..........[csmars-6.0.1.3070-customerpatch.pkg]

Decrypt Package..........[csmars-6.0.1.3070-customerpatch.pkg]

Self-Extract Archive.....[csmars-6.0.1.3070-customerpatch.pkg]

Verify MD5 Checksum......[md5sum.txt]

Package Loader...........[13172]

Sanity Check.............[PRE_UPGRADE]

----------------------------------------------------------------

Test Data Result

----------------------------------------------------------------

Disk Space /tmp (17878888KB) [PASS]

Disk Space /pnarchive (83154876KB) [PASS]

Jboss State up [PASS]

Oracle Status up [PASS]

----------------------------------------------------------------

Start Upgrade Manager....[Mon Nov 17 09:55:02 2008]

Package Version..........[6.0.1.3070]

Read Daemon Output.......[5]

Greeting From Daemon.....[Mon Nov 17 09:55:04 2008]

--

--

-- CS-MARS UPGRADE MANAGER -- [Mon Nov 17 09:55:04 2008]

--

--

Current Version..........[6.0.1.3066.30]

Package Version..........[6.0.1.3070]

Stop Monitor.............[09:55:04:329238000]

Stop JBoss...............[09:55:04:566230000]

Stop Daemons.............[09:55:19:209879000]

Load CS-MARS Archive.....[09:55:19:391609000]

Extract..............[csmars_6_0_1_3070.tar.gz@/opt/janus]

Verification.........[0]

Janus Name...........csmars@janus.conf]

Link Log.............[/log]

Load Scripts Archive.....[09:55:31:677898000]

Extract..............[scripts.tgz@/opt/janus]

Verification.........[0]

Update Version...........[09:55:31:730850000]

Binary Version.......[6.0.1 3070]

Deploy Contents..........[09:55:32:134358000]

Export...............[pnsh+showserialno]

Execute..............[post-unpack-deployment]

Start JBoss..............[09:56:04:213392000]

Start Daemons............[09:56:15:214019000]

Start Monitor............[09:56:15:995898000]

Final Version............[6.0.1 (3070) 30]

Daemon Status............[0]

Upgrade Completed...

Sanity Check.............[POST_UPGRADE]

----------------------------------------------------------------

Test Data Result

----------------------------------------------------------------

File Md5sum pnparser (8b9049cddd4f936ce1e4ec12c13ea2c2) [PASS]

File Md5sum pnarchiver (479b4f14f0cf3c3a492c05da4d077ed8)[PASS]

File Md5sum pnupgrade (dcb6efe07f54be2f7a881801fffc0fbe) [PASS]

File Md5sum pnmonitor (599ff7d7f6912a2814e6cd77183902e5) [PASS]

File Perm pnupgrade (-rwsr-sr-x) [PASS]

Jboss State up [PASS]

Schema Version 6.0.13 [PASS]

Oracle Status up [PASS] Data Version 30 [PASS]

----------------------------------------------------------------

Upgrade Successful...

[pnadmin]$ version

6.0.1 (3070) 30

[pnadmin]$ script ips_data_fix.sh

Update IPS Signature Data

Started at Mon Nov 17 09:59:55 CET 2008

This may take several minutes to complete.

Completed at Mon Nov 17 09:59:56 CET 2008

sábado, 15 de noviembre de 2008

Seminarios Online de Actualización Técnica

Los seminarios se celebran cada viernes a las 11:00h a través de herramientas de colaboración (Cisco WEBEX). La duración estimada de cada una de estas seminarios es de 60 a 90 minutos.

viernes, 14 de noviembre de 2008

Herramienta migracion PIX a ASA

jueves, 13 de noviembre de 2008

Cisco MARS 6.0.1 Parche Disponible

martes, 11 de noviembre de 2008

Cisco IPS E3 Engine

sábado, 8 de noviembre de 2008

Aplicarán la pena de muerte a hackers en Pakistán

"El que cometa un acto de ciberterrorismo y cause la muerte de una persona será castigado con la muerte o la cadena perpetua", según una copia del decreto publicado por la agencia de noticias estatal APP.

La ley puede ser aplicada a los ciudadanos paquistaníes y a los extranjeros residentes en el país o fuera de las fronteras.

La ordenanza describe el ciberterrorismo como acceder a una red o a un sistema electrónico con la motivación de "intentar efectuar actos terroristas".

El gobierno enumera una lista de "actos terroristas" incluyendo el robo o la copia, el intento de robo o copia, información clasificada necesaria para fabricar cualquier forma de arma nuclear, biológica o química.

La normativa establece además otros castigos para faltas menores como el fraude electrónico, la falsificación, el daño de sistemas y el acceso sin autorización a sistemas.

jueves, 23 de octubre de 2008

Check Point con MARS

# sam_server port 0

#

lea_server auth_port 18184

# lea_server port 0

#

# ela_server auth_port 18187

# ela_server port 0

#

cpmi_server auth_port 18190

#

# uaa_server auth_port 19191

# uaa_server port 0

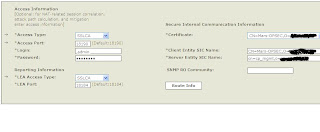

En el Check Point hay que crear un objeto OPSEC con la informacion del MARS.

En el MARS hay que dar de alta el Check Point Managment Console de este modo:

En el MARS hay que dar de alta el Check Point Managment Console de este modo:  Conceptos importantes:

Conceptos importantes:- Tipo de acceso: lea_server auth_port 18184 (SSLCA)

- Client Entity SIC name: El del objeto MARS

- Server Entity SIC Name: El del objeto SmartCenter

URL con mas informacion: http://ciscomars.blogspot.com/2007/05/troubleshooting-checkpoint-reporting.html

lunes, 20 de octubre de 2008

CCIE Security Lab Examen Actualizado

domingo, 12 de octubre de 2008

X Jornada de Seguridad - Jueves, 16 de Octubre

Bajo el lema “¿Está preparado para los nuevos retos?” se analizarán las principales tendencias y soluciones prácticas para sus proyectos de seguridad de la mano de relevantes personalidades del sector.

Agenda

Fecha: Jueves, 16 de Octubre

Hora: De 09:15 a 13:00hs

Recinto: Parque Tecnológico de Bizkaia, Edif. 101, Sala Auditorium, Zamudio.

Moderación: Carlos Laraudogoitia, Diario Información

Asistencia: Gratuita

Programación

9:15 - 09:30 - Recepción

Escenario Actual de Normativas

9:30 - 10:00: "Innovación en el tratamiento de los Sistemas de Gestión", José Ramón Concha, Consultor Senior, Nextel S.A..

10:00 - 10:30: "La solución a la Gestión de las TIC's: Certificación de los Sistemas de Gestión", Carlos Manuel Fernández, Gerente de TI, Aenor.

10:30 - 11:00 - Pausa Café

Soluciones de Seguridad

11:00 - 11:30: "Ironport serie S: seguridad en navegación web", Álvaro García, Systems Engineer, Ironport Systems.

11:30 - 12:00: Caso Práctico "Optimizando la explotación del correo electrónico", Francisco Javier Contreras, Responsable de Sistemas de Información - Internet, Euskaltel S.A..

12:00 - 12:30: "Redes inteligentes de nueva generación con tecnología DPI", Tomás Gómez de Acuña, Territory Manager, Allot Communications Iberia.

12:00 - 12:30: "Seguridad perimetral por puerto y protocolo: Nueva generación de firewalls 2.0", Francisco Irala, Director Técnico Exclusive España, Palo Alto Networks.

Las inscripciones pueden realizarse en: http://www.nextel.es/aNXW/web/es/jornadas/fjornada.jsp

viernes, 10 de octubre de 2008

Cisco Security Convertion Tool

En esta otra se seleccionan opciones del firewall Cisco al que será importado.

En esta otra se seleccionan opciones del firewall Cisco al que será importado.

jueves, 9 de octubre de 2008

AIP-SSM (Advanced Inspection and Prevention Security Service Module)

Este modulo tiene un interface para administrarlo independientemente del ASA y el rendimiento teórico máximo de monitorización varía dependiendo de la plataforma:

• 300 Mbps con Cisco ASA 5510

• 375 Mbps con Cisco ASA 5520

• 450 Mbps con Cisco ASA 5540

Aqui hay un ejemplo sacado de un AIP-SSM:

aipssm# sh ver

Application Partition:

Cisco Intrusion Prevention System, Version 6.0(5)E2

Host:

Realm Keys key1.0

Signature Definition:

Signature Update S339.0 2008-06-11

Virus Update V1.4 2007-03-02

OS Version: 2.4.30-IDS-smp-bigphys

Platform: ASA-SSM-20

Serial Number: JAFxxx904RM

Licensed, expires: 29-Oct-2008 UTC

Sensor up-time is 3 days.

Using 1023840256 out of 2093600768 bytes of available memory (48% usage)

system is using 17.7M out of 29.0M bytes of available disk space (61% usage)

application-data is using 48.3M out of 166.8M bytes of available disk space (31% usage)

boot is using 38.6M out of 68.6M bytes of available disk space (59% usage)

MainApp N-2008_JUN_06_02_35 (Release) 2008-06-06T03:23:18-0500 Running

AnalysisEngine N-2008_JUN_06_02_35 (Release) 2008-06-06T03:23:18-0500 Running

CLI N-2008_JUN_06_02_35 (Release) 2008-06-06T03:23:18-0500

Upgrade History:

IPS-K9-6.0-5-E2 06:15:14 UTC Tue Jun 24 2008

Recovery Partition Version 1.1 - 6.0(5)E2

domingo, 5 de octubre de 2008

Material para el SNRS

Estos son los temas que cubre el examen:

- Layer 2 Security - Attack methods and techniques to mitigate the attacks

- Trust and Identity - Authentication, Authorization, and Accounting using TACACS+ and RADIUS

- 802.1x - Identity-based network access control, including dynamic VLAN assignment for end users

- Network Foundation Protection - Secure an IOS router's control plane, management plane, and data plane, and use Flexible Packet Matching

- VPN Connectivity:

- IPSec Overview

- Site-to-Site IPSec VPN using Pre-Shared Keys for Authentication

- Site-to-Site IPSec VPN using Public Key Infrastructure and Digital Certificates for Authentication

- Dynamic Multipoint VPN

- Cisco IOS SSL VPN (WebVPN)

- Easy VPN Server for Remote Access IPSec VPN

- Protect your network with Cisco IOS Classic Firewall and Cisco IOS Zone-Based Policy Firewall

- Provide identity-based access control through an IOS router using Authentication Proxy

- Defend against threats on your network using IOS Intrusion Prevention Systems

sábado, 4 de octubre de 2008

Packet Tracer 5

En esta ocasión quiero hablar del Packet Tracer. Este software es un simulador para la enseñanza y el aprendizaje de tecnología de redes de Cisco. Yo lo he usado, cuando preparaba el CCNA y con las nuevas mejoras incluso se pueden practicar temas del CCNP.

En esta ocasión quiero hablar del Packet Tracer. Este software es un simulador para la enseñanza y el aprendizaje de tecnología de redes de Cisco. Yo lo he usado, cuando preparaba el CCNA y con las nuevas mejoras incluso se pueden practicar temas del CCNP. - Soporte de muchos más protocolos: IP version 6, OSPF multi-area, redistribución de rutas, Rapid Spanning Tree Protocol, Secure Shell y switching con capas multiples.

miércoles, 24 de septiembre de 2008

Cisco IPS y la cuenta de servicio

Password: alex1969

***NOTICE***This product contains cryptographic features and is subject to United Statesand local country laws governing import, export, transfer and use. Deliveryof Cisco cryptographic products does not imply third-party authority to import,export, distribute or use encryption. Importers, exporters, distributors andusers are responsible for compliance with U.S. and local country laws. By usingthis product you agree to comply with applicable laws and regulations. If youare unable to comply with U.S. and local laws, return this product immediately.

A summary of U.S. laws governing Cisco cryptographic products may be found at:http://www.cisco.com/wwl/export/crypto/tool/stqrg.html

If you require further assistance please contact us by sending email toexport@cisco.com.Press Enter to continue

************************ WARNING ************************UNAUTHORIZED ACCESS TO THIS NETWORK DEVICE IS PROHIBITED.This account is intended to be used for support andtroubleshooting purposes only. Unauthorized modificationsare not supported and will require this device to bere-imaged to guarantee proper operation.************************************

martes, 23 de septiembre de 2008

Firewall Service Module (FWSM)

En el caso de los Catalyst 6500 series switches, se requieren los siguientes componentes:

- Supervisor engine con software Cisco IOS .

- Multilayer Switch Feature Card (MSFC) 2 con Cisco IOS software.

Configuración en el switch:

Configuración en el switch:

1) Asignar VLANs al Firewall Services Module

firewall vlan-group 1 10,15,20,25

firewall module 1 vlan-group 1

2) Añadir Switched Virtual Interfaces al MSFC

interface vlan 20

ip address 192.168.1.1 255.255.255.0

Configuración en el FWSM:

1) Configurar interfaces en FWSM

interface vlan 20

nameif outside

security-level 0

ip address 192.168.1.2 255.255.255.0

interface vlan 10

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

interface vlan 15

nameif dmz1

security-level 60

ip address 192.168.2.1 255.255.255.224

interface vlan 25

nameif dmz2

security-level 50

ip address 192.168.3.1 255.255.255.224

2) Configurar ruta por defecto (al MSFC):

route outside 0.0.0.0 0.0.0.0 192.168.1.1

SNRS será el siguiente

Con la salida de algunos nuevos examenes y la retirada de otros, he tenido que cambiar mi idea inicial.

Los módulos en los que se divide el temario son estos:

Modulo 1 - Layer 2 Security

Modulo 2 - Trust and Identity

Modulo 3 - Cisco Network Foundation Protection

Modulo 4 - Secured Connectivity

Modulo 5 - Adaptive Threat Defense

La información del examen se puede encontrar en:

https://cisco.hosted.jivesoftware.com/community/certifications/ccsp/snrs?view=overview

viernes, 19 de septiembre de 2008

Cisco Security Manager 3.2

La información del producto se puede encontrar aquí:

La información del producto se puede encontrar aquí:

http://www.cisco.com/en/US/prod/collateral/vpndevc/ps5739/ps6498/data_sheet_c78-458677-00_ps6498_Products_Data_Sheet.html

Aquí hay unos enlaces con demostraciones del Cisco Security Manager:

Otro escalon más. Pasado el HIPS (642-513)

Este ha sido mi segundo examen y ahora tengo que ver por cual continuo. Con tanto cambio de examenes me están haciendo cambiar continuamente la planificacion. Estos días he visto que han actualizado también los examenes "Securing Networks with Cisco Routers and Switches" e "Implementing Cisco Security Monitoring, Analysis and Response System" .

jueves, 18 de septiembre de 2008

Proyecto 7 Cumbres

miércoles, 17 de septiembre de 2008

ACS SE y Cisco Secure Agent

Note: The Cisco Secure Agent section appears only if you are using appliance base image 3.3.1.3 or later or if you have applied the Cisco Secure Agent update to the appliance.

Use the "CSA Enabled" check box to stop and start the CSAgent service on the appliance. When you disable CSAgent, it remains disabled until you return to this page and reenable it or use the start command at the console to start CSAgent. Rebooting the appliance does not restart a disabled CSAgent service.

To start the CSAgent service, select the CSA Enabled check box and click Submit.

To stop the CSAgent service, clear the CSA Enabled check box and click Submit.

Asegúr@IT III en Bilbao

Los ponentes serán Mikel Gastesi, Iñaki Etxeberría, Pablo Garaizar, Juan Luís Rambla y David Carmona. Tendrá lugar en Bilbao, Universidad de Deusto. El 25 de septiembre de 2008.

La agenda:

09:00 - 09:15 Registro

09:15 - 10:00 Cracking & protección de software

La disciplina de cracking software tiene mucho que ver con la protección de software. En esta sesión Mike Gastesi, de S21Sec, contará cuales son algunas de las técnicas utilizadas para la decompilación y crackeo de software y al final dará algunas recomendaciones para proteger el software contra este tipo de técnicas.

10:00 - 10:45 Rootkits in Action

La técnología rootkit llegó ya hace unos años para quedarse con nosotros. En esta sesión Iñaki Etxeberría, de Panda Security, contará cómo funcionan hoy en día los rootkits, cuáles son sus objetivos y cómo podemos protegernos de ellos.

10:45 - 11:15 Café

11:15 - 12:00 Tempest, mitos y realidades

La tecnología Tempest ha dado mucho que hablar. La posibilidad de interceptar la información generada en un equipo mediante la intercepción de las ondas radiadas por los dispositivos electrónicos ha sido utilizada en múltiples novelas y películas de ciencia ficción. No obstante, las técnicas tempest existen y funcionan con unas características. En esta sesión Pablo Garaizar, Txipi, de la Universidad de Deusto mostrará que es mito, que es realidad y hará algún ejemplo de estas técnicas.

12:00 - 12:45 Network Access Protecction

La protección de las redes en entornos en los que los trabajadores utilizan dispositivos móviles para conectarse (portátiles, PDA, teléfonos móviles) necesitan comprobar la salud de los equipos que se conectan a la red. Windows Server 2008 y Windows Vista incorporan NAP, una tecnología que permite controlar la salud de los equipos que se desean conectar a la red. Juan Luís Rambla, MVP de Microsoft en Windows Security de Informática 64 realizará una demostración de cómo implantar esta tecnología.

12:45 - 13:30 Protección contra Botnets desplegadas por Web

Las técnicas de expansión de las redes botnets van cambiando día a día buscando nuevos métodos de infectar máquinas. Actualmente una de las disciplinas utilizadas consiste en atacar máquinas través de sitios web legítimos vulnerados mediante fallos de programación. David Carmona, Evangelista de Microsoft desgranará cómo funcionan estas nuevas formas de despliegue y dará pautas para protegernos contra ellas.

13:30 - 14:00 Preguntas a los ponentes

Apúntate en esta URL: http://msevents.microsoft.com/CUI/EventDetail.aspx?EventID=1032382985&Culture=es-ES

Cisco MARS Version 6.0.1

- Consolidated Software Release

- Upgrade Management

- Device Support Framework

- Cisco IPS TR/RR Support

- Support for Internet Explorer 7.x

- New Cisco Device Support

- New 3rd-Party Device Support

- CSV Export Enhancements

- Rule Enhancements

- Performance Enhancement for Batch Queries and Reports

- Performance Enhancement for Inline Queries, Batch Queries and Reports

martes, 16 de septiembre de 2008

El viernes a por el segundo examen

Como comente en un post anterior, mi presupuesto para la certificacion es de 0 euros, así que internet es mi fuente de información. Aquí os dejo una lista del material que estoy utilizando y donde lo podéis encontrar.

Manuales de la versión 5.2 ( descargados de la web de Cisco):

- Installing Management Center for CSA 5.2

- Using Managment Center for Cisco Security Agent 5.2

Curso on-line:

http://www.cisco.com/E-Learning/bulk/public/celc/hipsv3.1/Course_Files/start.htm

CCSP HIPS 3.0 Presentation Files:

http://www.netap.net/2008/05/13/ccsp-hips-30-presentation-files

Securing Hosts Using Cisco Security Agent (HIPS) Student Guide v3.0:

http://www.netap.net/2008/04/19/securing-hosts-using-cisco-security-agent-hips-student-guide-v30-volume-1

http://www.netap.net/2008/04/19/securing-hosts-using-cisco-security-agent-hips-student-guide-v30-volume-2

Libros de ciscopress.com :

- Advanced Host Intrusion Prevention with CSA"

- Advanced Host Intrusion Prevention with CSA"- Curiosamente en este otro libro "Cisco Network Admission Control,Volume II:NAC Network Deployment and Troubleshooting", hay un capitulo completo dedicado al CSA (el numero 9). Esta muy bien, ya que explica la integracion con NAC y en otro capitulo como integrarlo con CS-MARS.

sábado, 6 de septiembre de 2008

Dos semanas para el examen HIPS

Aprovechando esto, he estado configurando la autenticación con LDAP y viendo la interacción con terceros (NAC, MARS, IPS, Cliente VPN y Arcsight).

A diferencia de otros examenes de Cisco, de este es complicado lograr material para estudiar. A pesar de esto he encontrado un site donde hay material interesante. Aquí esta el link: http://blog.priveonlabs.com/

jueves, 4 de septiembre de 2008

MC CSA y el SQL Server "collision" string

martes, 2 de septiembre de 2008

642-513 HIPS - Securing Hosts Using Cisco Security Agent

Nuevas versiones de Cisco MARS 4.3.6 y 5.3.6

La informacion del bug que corrigen esta version es la siguiente:

Cisco have released MARS 4.3.6 and 5.3.6.

Theres no new features in this release, but a major fix.

The following changes and enhancements exist in 4.3.6 and 5.3.6:

•Resolution of issue introduced in x.3.4 release. The driver for the x.3.6 release is to correct CSCsr47032, a defect introduced in x.3.4 that results in the database gradually filling up with unneeded audit logs. This defect can lead to a file system overflow when archiving is enabled or exporting is used for migration purposes.

Customers should upgrade to the x.3.6 release soon as possible to avoid consuming all hard drive space on CS-MARS 20/20R, 25/25R, 50, and 55 models. High-end models are not in danger of disk overflow but may experience a malfunction of archiving and export depending on the quantity of accumulated audit logs.

To determine whether an appliance is affected by this defect, click ADMIN > System Maintenance >View the Audit Trail, and look for messages like "8/18/08 3:50:11 PM PDT Unknown User (unknown) Database insert: DbReportResult: DbReportResult:215178". If thousands of such messages appear from the previous hour, an upgrade to x.3.6 is strongly recommende

jueves, 28 de agosto de 2008

Ya estamos de vuelta

Entre las novedades que me he encontrado a mi vuelta esta la salida de la nueva version Cisco Security Agent Version 6.0 . Aqui esta el link con todo tipo de informacion:

Es interesante para mi ya que he cambiado el orden de los examenes a realizar. Me he decidido por el 642-513 HIPS - Securing Hosts Using Cisco Security Agent, que aunque lo van a retirar para mi es importante conocerlo en profundidad, ya que trabajo con ello desde hace varios años en una instalacion con mas de 2.700 agentes.